Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен - зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

Шаг 5: Отключите после оплаты

Если пользователь заплатил выкуп, пользователь получает необходимый инструмент для дешифрования своих данных. Затронутые люди должны сообщать и ждать средства восстановления данных. Если они рано заметили, что ваша система затронута, есть некоторые шаги, которые могут помочь вам свести к минимуму ущерб. Вы должны реагировать быстро, но мудро. Это единственный способ предотвратить серьезный ущерб.

- Немедленно немедленно отключите устройство от сети.

- Без сетевого подключения многие вредители не могут загрузить требуемые данные.

- Немедленно выключитесь.

- Удалите локальные жесткие диски.

- Подключите жесткие диски извне к устройству без сетевого доступа.

- Проверьте, сохраняются ли файлы еще.

- Они должны быть немедленно изучены для заражения!

- Возврат немедленно!

- Не платите за выкуп!

- Подождите, пока защищенные программы расшифруют ваши файлы.

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.Глава глобального центра исследований и анализа угроз «Лаборатории Касперского» Костин Райю (Costin Raiu) отметил, что вирус использует цифровую подпись Microsoft и маскируется под нативное приложение Windows. Предполагается, что новая версия зловреда Petya.A скомпилирована 18 июня этого года.

В свою очередь «Лаборатория Касперского» выразила сомнение по поводу того, что атака вызвана вирусом Petya.A или Petya.C.

Это единственный способ гарантировать, что риск для ваших серверов и рабочих станций остается как можно более низким и что вы можете быстро реагировать в случае атаки и стабилизировать свою систему. Оптимальную защиту вашей системы от вирусов и троянов можно достичь, если вы ориентированы на нашу пирамиду. Если вы охватите эти области как можно лучше, вы можете максимизировать защиту от заражения и минимизировать время простоя в случае заражения.

Незнание, а также небрежное и нечувствительное обращение с Интернетом и данными играют большую роль в распространении вредоносного программного обеспечения в Интернете. Здесь должно создаваться здоровое недоверие. Сотрудник должен знать, какие угрозы существуют в Интернете, и как они справляются с ними.

«Программные продукты «Лаборатории Касперского» детектируют данное вредоносное ПО как UDS:DangeroundObject.Multi.Generic. По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО», - Вячеслав Закоржевский, руководитель отдела антивирусных исследований «Лаборатории Касперского».Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

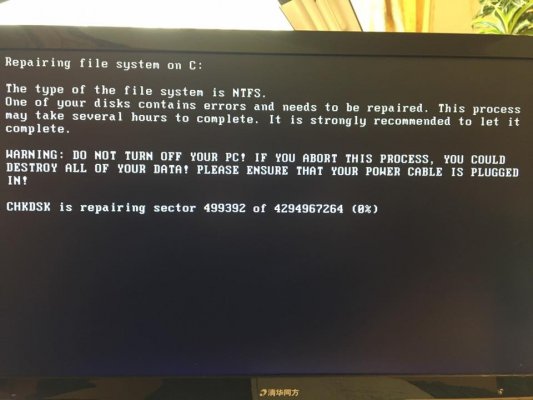

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

Первыми с проблемой в работе компьютерных систем столкнулись украинские энергетические компании как в столице, так и в регионах. Вирус успел заблокировать компьютеры некоторых банков, в том числе «Ощадбанка» и «ПриватБанка», после чего Национальный банк Украины опубликовал официальное предупреждение о возможных перебоях в работе украинской банковской системы.«В результате кибератак банки имеют сложности в обслуживании клиентов и осуществлении банковских операций. Сейчас в финансовом секторе усилены меры безопасности и противодействия хакерским атакам всех участников финансового рынка. НБУ мониторит ситуацию и будет сообщать о текущем состоянии киберзащиты банковской системы», - из сообщения НБУ.

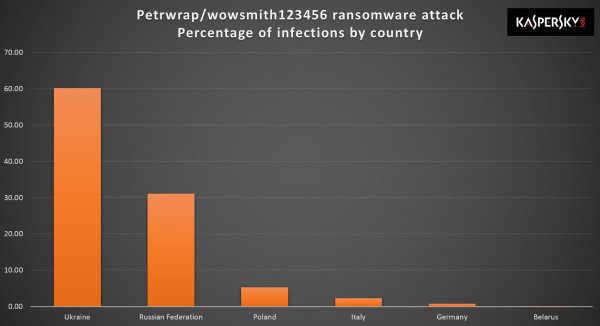

Сколько в мире «Петь»?

- Сообщайте сотрудникам о вложениях электронной почты.

- Вы проверили файл на наличие вирусов?

- Не нажимайте, но внимательно прочитайте.

- Расскажите сотрудникам о значении таких сообщений.

- Найдите контакт с администратором с наименьшей неопределенностью.

Непрерывный мониторинг - обнаружение, отслеживание и устранение опасностей

Современная, централизованно контролируемая антивирусная программа в вашей организации обеспечивает быстрое обнаружение и раннее закрытие угроз. Когда ваши серверы атакованы, приоритет очень ясен, когда дело доходит до быстрого восстановления производительности вашей инфраструктуры. Чтобы обеспечить это, вам понадобится мощная резервная копия, которая мгновенно вернет ваши серверы. Он создан в считанные минуты, он экономически эффективен и адаптирован к потребностям предприятий среднего бизнеса. Основой нашей пирамиды является непрерывный мониторинг, то есть непрерывный мониторинг систем.

Позднее сообщалось, что вирус затронул мобильные операторы «Киевстар», lifecell и «Укртелеком», службу экспресс-доставки «Новая почта», завод «Антонов», аэропорт «Борисполь», «Укрзализныцю», министерства, телеканалы и даже добрался до киевского метро, где заразил терминалы пополнения проездных. При этом сайты многих государственных компаний и предприятий оказались недоступны. Атака коснулась и Чернобыльской АЭС, чей сайт также был отключен.

![]()

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

В России масштабы атаки вирусом Petya.A / Petya.C оказались не такими значительными. Первыми его жертвами стали компании «Роснефть» и «Башнефть», однако позднее представители «Роснефти» опровергли эту информацию. Центральный банк России заявил, что сбои в работе банковской системы не наблюдались, имеются лишь единичные случаи заражения вирусом финансовых учреждений. В СМИ писали об атаке на банк «Хоум Кредит» и о поражении компьютерной сети металлургической компании Evraz. Отмечалось также, что жертвами атаки вируса стали Mars, Nivea, производитель шоколада Alpen Gold - Mondelez International и прочие компании.

С помощью правильных инструментов вы можете.

- Распространяйте программное обеспечение.

- Храните ваши системы в актуальном состоянии.

- Удалите нежелательные программы.

- Обновите обновления безопасности как можно быстрее.

Кроме того, вы можете проверить систему на наличие нежелательного программного обеспечения и позволить автоматически удалять ее при следующем запуске системы. Это устраняет ненужные риски от этого программного обеспечения. Внедрение обновлений безопасности обеспечивает быстрое закрытие брешей безопасности и минимизацию области атаки для вредоносного программного обеспечения. У Плесника были хорошие впечатления.

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

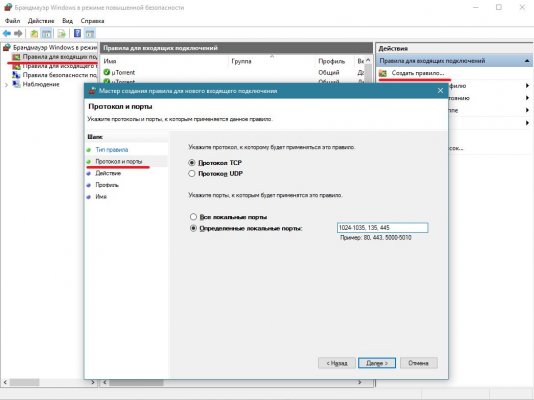

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией , закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office - вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

Благодаря центральному интерфейсу в Интернете мы можем просматривать списки инвентаря устройств, распространять программное обеспечение и обновления для них и удалять ненужное программное обеспечение. Соответствующую функцию можно найти в разделе «Программы и функции» панели управления. Список известных жертв включает, среди прочего, судоходная компания «Маерск», система радиационных измерений в Чернобыле и другие. Но тактика новых инфекций является явным предупреждением всем пользователям компьютеров о том, что только обновленная система не является достаточной защитной стратегией.

На уже зараженных системах вирус может создавать следующие файлы:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Пользователям, у которых установлен антивирус Касперского, компания рекомендует подключиться к облачной системе KSN и активировать мониторинг системы (System Watcher). Дополнительно можно использовать функцию AppLocker для запрета исполнения файла с названием perfc.dat , а также заблокировать запуск утилиты PSExec из пакета Sysinternals.

Два способа заразить компьютер

Авира полностью блокировала атаки Петя. Петя заражает компьютеры через две входные ворота. На дисплее отображается неправильный индикатор восстановления, когда жесткий диск пользователя зашифрован. После того, как шифрование выполнено, окончательный текст исчезновения отображается красным цветом.

Большинство пользователей используют настройки русского или украинского языка - предполагается, что пользователи также проживают в этих странах. Однако, поскольку это не географическое позиционирование, Например, быть пользователями в Украине, которые используют настройки русского языка.

[Обновлено 28 июня 2017]

Петя и Миша - лучшие друзья. Обычно они все делают вместе. И да - вы читаете не сказку для маленьких детей, а блог «Лаборатории Касперского». Поэтому «Петя» и «Миша» - это троянцы-вымогатели, которые работают в паре и поставляются в одном инсталляционном пакете.

Если вы постоянно читаете наш блог и следите за происходящим в мире кибербезопасности, то вы уже знаете о «Пете». Этой весной мы опубликовали два поста - в одном мы объясняли, что это за шифровальщик и как он работает , а в другом рассказали о декрипторе за авторством пользователя Twitter с никнеймом Leostone , позволяющем расшифровать файлы, до которых добрался «Петя» .

Лучшая защита от Петя

Самое главное, чтобы ваше программное обеспечение обновлялось и устанавливали исправления безопасности сразу. Сохранение актуального и исправляющего программного обеспечения чрезвычайно важно и является неотъемлемой частью онлайн-безопасности, поскольку средний компьютер работает с множеством различных программ, которым требуется сотни обновлений и исправлений каждый год. Хотя некоторые обновления являются автоматическими, другие нужно искать и загружать. Однако многие пользователи раздражаются всплывающими подсказками с обновлениями и не знают точно об обновлениях.

«Петя» с самого начала был необычным творением: в отличие от других троянцев-вымогателей, он шифровал не файлы с конкретными расширениями, а главную таблицу файлов , тем самым делая весь жесткий диск целиком непригодным для использования. Так что для уплаты выкупа жертвам «Пети» нужен был другой компьютер.

Это означает, что они не выполняют регулярных обновлений и не подвержены риску. Петя, шпионский троянец, несколько часов борется в Германии и занимает необычный путь: вместо шифрования только определенных типов файлов он манипулирует главной загрузочной записью на жестком диске, блокируя весь компьютер. Установленные операционные системы больше не работают.

Подробности о шифровании все еще неясны

Вымогатели утверждают, что зашифровали все жесткие диски и потребовали, чтобы жертва заплатила выкуп с одной стороны в сети ворот. В настоящее время неясно, действительно ли вредоносный файл шифрует файлы. Эксперименты просто привели к тому, что вредители больше не сообщаются. Любой, кто хочет попробовать, должен работать с копией поврежденного жесткого диска.

Знакомьтесь, это Petya. Petya - вымогатель, шифрующий главную таблицу файлов на диске. Не будьте как Petya! https://t.co/hks24hClKo

Для своих грязных делишек «Пете» нужны права администратора. Если пользователь не выдает их троянцу, кликнув по соответствующей кнопке, «Петя» становится бессилен. Очевидно, создателей троянца это не устраивало, и они придумали «Пете» подельника - «Мишу».

Пользовательский суперзапп и файловая система тогда не читаются. Шифрование всего жесткого диска может занять много времени. Чтобы предотвратить серьезный ущерб, пострадавшие должны немедленно отключить свои компьютеры, если они подозревают, что троянец бушует.

Необычен не только подход, но и путь Петя. Шантажисты отправляют электронные письма, предположительно, из заявителя, подающего заявку на работу в компанию. Письма написаны грамматически правильным немецким языком. В качестве символа программы исполнители выбрали значок известной пакетной программы. В общей сложности четыре статьи объясняют не только причины нынешнего троянского наводнения, но и то, как пользователи правильно защищают себя и свои данные. Собственная статья исследует и советует, что еще можно сделать, если собственные данные уже были зашифрованы.

У «Пети» и «Миши» есть два ключевых отличия. «Петя» может лишить жертву жесткого диска целиком, в то время как «Миша» шифрует только определенные файлы. С другой стороны, «Пете» нужны права администратора, а вот «Мише» - нет. Плохие парни решили, что из этой парочки выйдут отличные напарники, дополняющие друг друга.

«Миша» больше похож на традиционного троянца вымогателя. Он использует стандарт AES для шифрования данных на компьютере жертвы. В блоге Bleeping Computer говорится , что троянец добавляет расширение из четырех символов к имени зашифрованного файла. Таким образом, например, файл «test.txt» становится «test.txt.7GP3».

Запуск спутникового оружия Петя в фильме Бонда «ЗолотоеЕе». Огромная вспышка другого шантажа держит мир в воздухе. Мы собрали современные знания. По крайней мере, по-видимому, это новая версия трояна Петя. Однако довольно быстро исследователи безопасности, которые исследовали вспышку, однако, поняли, что на этот раз нападавшие не были простыми шантажистами.

Вредоносный код в программном обновлении программного обеспечения для управления

Все указывает на политически мотивированную кибератаку. Целью, похоже, является Украина, которая была поражена первой и самой сложной. Согласно нашим выводам, это первый случай, когда такой троян не распространяется через фишинговые письма или набор эксплойтов, а через обновление программного обеспечения. Это не могло бы выдержать тщательную проверку после загрузки и перед установкой. Однако последнее маловероятно в условиях очень широкого и быстрого распространения троянца. Она остановила нас в конце этого года.

Теперь, если «Петя» не может получить админ-привилегии, на зараженную машину устанавливается «Миша». Такие дела: https://t.co/vHxU63qASb

У «Миши» неуемный аппетит - он шифрует огромное количество разных файлов, в том числе и.exe. Таким образом новый троянец не позволяет пользователям запустить какую-либо программу на компьютере. За одним исключением: в процессе шифрования «Миша» игнорирует папку Windows и папки, содержащие файлы браузеров. Закончив с шалостями, «Миша» создает два файла, содержащие инструкции по уплате выкупа. Называются они так: YOUR_FILES_ARE_ENCRYPTED.HTML и YOUR_FILES_ARE_ENCRYPTED.TXT.

Позже стало ясно, что за троянами семьями, вероятно, являются нападавшие, которые являются поклонниками фильма «Золотая любовь» Бонда. Мотивация этой группы, которая называет себя Янусом Киберпреступлением, была очевидна благодаря вымогательству криптовых денег. Они даже пошли на аренду своих вредоносных программ через партнерскую систему, чтобы участвовать в прибыли других преступников. По слухам, исходный код Пети был также предложен для продажи на подпольных форумах.

Политически мотивированное нападение с большим количеством осадков

Однако новая атака, похоже, не о Пети. Скорее всего, все выглядит как совершенно новый троянец, который создает впечатление, что он связан с Петькой, Мишей и Голденей. Тем не менее, в отличие от Пете, варианты оплаты для жертв, в отличие от Пети, довольно чахнут. Среди прочего, путь оплаты для злоумышленников был очень быстро кастрирован. Они используют предлог шантажа как правдоподобную неприкосновенность, чтобы отвлечь подозрение самих себя. Однако, злоумышленники являются государственными хакерами, однако, далеки от ясности.

«Петя» и «Миша» попадают на компьютеры жертв с помощью фишинговых email, притворяющихся письмами от кандидатов с «резюме» во вложении. Например, троянец был обнаружен в файле с названием PDFBewerbungsmappe.exe (с немецкого это можно перевести как «PDF-заявка на работу»). Использование немецкого языка в имени файла и то, как распространяется зловред, подсказывают: целью преступников являются немецкоговорящие компании и корпорации.

Очень сложный путь заражения

Другие субъекты, которые политически мотивированы, но по-прежнему действуют независимо от правительств штатов, также возможны. Это вполне возможно. что этот побочный ущерб был умышленно принят или даже частью плана вспышки. Троянец также шифрует жесткие диски, но вы можете предотвратить его, если вы остановите его вовремя. Трояны маскируют себя как самораспаковывающийся архив.

Что такое вирус «Petya»?

Во-первых, Петя шифрует только основную загрузочную запись с фиксированным значением. На данный момент ущерб может быть относительно легко ограничен. Среди прочего, можно интегрировать жесткие диски извне и создавать резервные копии данных. Затем система перезагружается нормально. Однако необходимо знать, что вы только что заразились и не смогли перезагрузить компьютер.

После того как жертва попытается открыть.exe-файл, содержащий неразлучную парочку, на экране появится окно службы контроля учетных записей пользователей и спросит, точно ли пользователь хочет предоставить этой программе привилегии администратора.

Что бы ни выбрал пользователь, он уже проиграл: если он ответит «да», то за его жесткий диск возьмется «Петя», если «нет», то его файлы украдет «Миша».

Как мы уже говорили, младший брат «Пети» - жадный тип: в качестве выкупа он требует почти 2 биткойна (1,93), что на данный момент эквивалентно примерно $875.

Стоит отметить, что создатели мерзкого дуэта вряд ли являются выходцами из русскоговорящих стран: хотя оба троянца носят русские имена, в оригинале «Мишу» зовут Mischa, а не Misha. Буква «c» в середине подсказывает, что авторы шифровальщика недостаточно хорошо знакомы с правилами транслитерации русских имен.

К сожалению, пока еще никто не придумал инструмента, который бы помог жертвам «Миши». Есть способ восстановить файлы, обработанные «Петей», однако для этого понадобятся запасной ПК и опыт работы с компьютером.

Таким образом, чтобы не стать жертвой «Пети», «Миши» или какого-нибудь новенького «Васи», мы рекомендуем вам следующее:

1. Делайте резервные копии, причем как можно чаще и тщательнее. Если вы вовремя забэкапите свои файлы, то сможете послать кибервымогателей… куда захотите.

2. Никому не верьте и всегда помните о возможных угрозах. Резюме этого кандидата имеет расширение.exe? М-м-м, выглядит очень подозрительно… Не стоит его открывать. Лучше быть осторожным, чем потерять все рабочие файлы.

Плохие парни создали шифровальщику-вымогателю Petya напарника Mischa #ransomware