Один из способов обнаружения вирусов на ПК - просмотр запущенных процессов в Диспетчере задач. Не всегда антивирусные программы справляются на 100% с возложенными на них задачами. Иногда приходится отлавливать вирусы вручную.

Многие вирусы скрывают своё присутствие в Диспетчере задач - они невидимы. В этом случае на помощь приходят, альтернативные диспетчера задач. Любой из них можно скачать в сети и пользоваться. Встроенный в Windows, собственный Диспетчер задач малоинформативен и скрытых процессов не показывает. Сторонние же, подобные утилиты, лишены этого недостатка и показывают скрытые процессы. Если в стандартном диспетчере нет процессов, которые отобразились в окне анализа альтернативной утилиты, то нужно уделить тщательное внимание этим процессам, возможно, это и есть вредоносные приложения. Нужно посмотреть изготовителя процесса, обычно он всегда указывается чётко и ясно, а также, сколько ресурсов потребляет этот процесс. Если много, по сравнению с другими, то это уже крайне подозрительно.

Подобный осмотр нужно делать при выключенных приложениях, что бы оставались стандартные процессы и вирусы, само собой. Лучше всего это сделать в Безопасном режиме . Очень хорошо, когда вы только установили Виндовс, сделать снимок страницы Диспетчера задач со стандартными процессами, что бы иметь возможность сравнить отличия. Снимок -имеется ввиду сохранённый файл со скрином, а не снимок фотокамерой (производится посредством нажатия кнопочки Print Screen на клавиатуре, кто не знает, как это делается, спрашивайте в комментариях).

Итак, рассмотрим стандартные процессы:

- Sistem - системные процессы без расширения ехе .Если такой процесс у вас с расширением - это вирус замаскировался под системный процесс.

- Smss.exe -процесс управляющий запуском учётных записей пользователей. Если у вас включен, в данный момент один сеанс учётной записи, а процессов Smss.exe больше - делайте соответствующие выводы.

- Csrss .exe . - процесс руководящий созданием окон, он должен быть, всегда один.

- Winlogon.exe. - отвечает за авторитарный вход пользователя в систему. Только один.

- Services.exe. - обеспечивает работу служб операционной системы, запускается от имени System, также один.

- Lsass.exe. - обеспечивает безопасность ОС, всегда один.

- Svchost.exe . - запуск Dll-файлов (динамически подключаемая библиотека, сюда относятся драйвера, элементы управления ActiveX ) имя пользователя: LOCAL SERVICE, NETWORK SERVICE и SYSTEM, должно быть максимум шесть.

- SYSTEM - отвечает за раскладку клавиатуры и языковую панель на панели задач. Должен быть один.

- Explorer.exe. - управляет рабочим столом (ярлыками, иконами и т.д), его интерфейсом. Запускается один раз.

- Spoolsv.exe. - ставит объекты в очередь на печать. Один. Нет принтера - можно и отключить, процесс не критический.

- Wdfmgr .exe . - отвечает за корректную работу драйвера медиа плейера, тоже не критичный процесс.

- Taskmgr.exe . - сам Диспетчер задач

- Ну и самый последний - Бездействие системы . Показывает свободные ресурсы.

В обычном режиме у вас кроме этих процессов, будут процессы запущенных приложений, драйверов. Чтобы отключить подозрительный процесс, выделяем его и нажимаем Остановить процесс.

Это дин из способов, более безопасный, чем скажем, экспериментировать с системным реестром.

Бывают ситуации, когда нужно установить и использовать программу в тайне от другого человека, разбирающегося в компьютерах и часто поглядывающего в процессы диспетчера задач при зависании или нестабильной работе устройства. Иногда требуется активировать слежение за компьютером, чтобы его не захламляли ненужными файлами. В других случаях требуется проследить за человеком. Причин может быть очень много, у каждого они свои.

Что такое процессы?

Процесс - это программа, которая выполняется на компьютере и занимает определенное место в оперативной памяти.

Процессы делятся на :

Системные (программы и утилиты, которые являются компонентами операционной системы и любое экстренное завершение одного из них может повлечь негативные последствия, вроде, сбоя в Windows).

Анонимные (встречаются крайне редко, являются файлами программ, которые запускаются как вспомогательные из-за манипуляций пользователя, без запроса разрешения на запуск).

Network/Local (процессы в диспетчере задач, связанные с локальной сетью, Интернетом и реестром, являются важными программами и компонентами Windows).

Пользовательские (программы, которые запущены пользователем).

Можно ли определить «левый» процесс?

Определить «левый» процесс можно не всегда. Если человек, который создал его и капитально замаскировал, вряд ли его сможет вычислить даже опытный компьютерный инженер, без получения намека на этот факт и детального изучения поведения каждого процесса.

Впрочем, человек, который уверен, что на компьютере висит лишняя программа, да еще и плохо замаскированная, сможет вычислить ее в считанные минуты.

Как скрыть процесс в диспетчере задач?

Самый простой вариант, скрытия процесса - переименовать основной исполняемый файл. Но стоит учесть, каким образом работает программа и не создает ли она дополнительные процессы, выдающие ее.

Если лишних процессов нет, тогда можно приступать:

1. Откройте папку с исполняемым файлом. Это можно сделать несколькими путями: если вы знаете, где размещен файл, можете перейти в папку с ним, или щелкнуть по процессу правой кнопкой мыши и выбрать пункт «Открыть местоположение файла».

2. После перехода в папку найдите исполняемый файл, он должен совпадать с названием процесса в диспетчере.

3. Переименуйте файл так, чтобы было трудно определить замену названия. Выполнить переименование можно через одноименный пункт контекстного меню. Расширение файла по-прежнему должно быть исполняемым файлом (.ехе).

4. Перейдите в диспетчер задач и посмотрите на процесс, который вы сами изменили.

Все прошло отлично, но процесс виден и его следует замаскировать так, чтобы никто не догадался о его реальном назначении? Для этого стоит учесть несколько нюансов, которые могут позволить вам скрыть процесс в диспетчере задач без чьей-либо помощи.

Процесс должен быть похож на ту программу, которая создает много собственных копий и она включена всегда. Четкий пример тому - все браузеры на движке Crome, или на постоянно запущенной программе Windows, которая не вызовет подозрений.

Названия можно менять с переключением русско-английских букв, например, заменив английскую на русскую и исправив иностранные буквы: а, б, д, е.

В заключение нужно отметить, что возможно, потребуется переименовать еще несколько файлов, которые являются «подпроцессами» программы.

Надеемся, вы поняли, как скрыть процесс в Windows. Экспериментируйте, прячьте, обучайтесь.

Шпион скрывает своё местонахождение, скрывает свой процесс и скрывает свою службу в системе. Но это ещё не все сюрпризы. Он умеет и защищаться, блокируя все возможные способы завершения своих процессов и удаления файлов. Шпионская программа делает это на тот случай, если вы их обнаружите. Однако простыми способами обнаружить наличие шпиона в системе невозможно. По этой причине многие пользователи теряют личную информацию, даже не подозревая об этом.

Для того, чтобы выяснить — ведётся ли за вами слежка с помощью этого шпиона или нет, бесполезно просматривать стандартные мониторы, пытаясь искать его вручную или с помощью сканирования системы. При тестировании, антивирусы не обнаруживают шпионскую программу, поэтому у пользователя создается впечатление, что все в порядке.

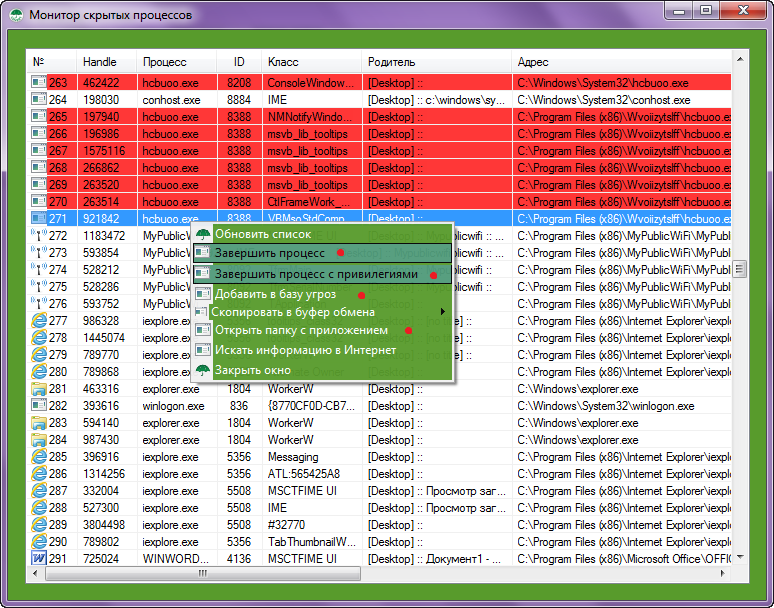

Для обнаружения слежки, зайдите в монитор «Процессы системы». Затем откройте «Монитор скрытых процессов», нажав на кнопку «Скрытые процессы». В открывшемся окне красным цветом выделяются процессы, которые скрывают себя от системы.

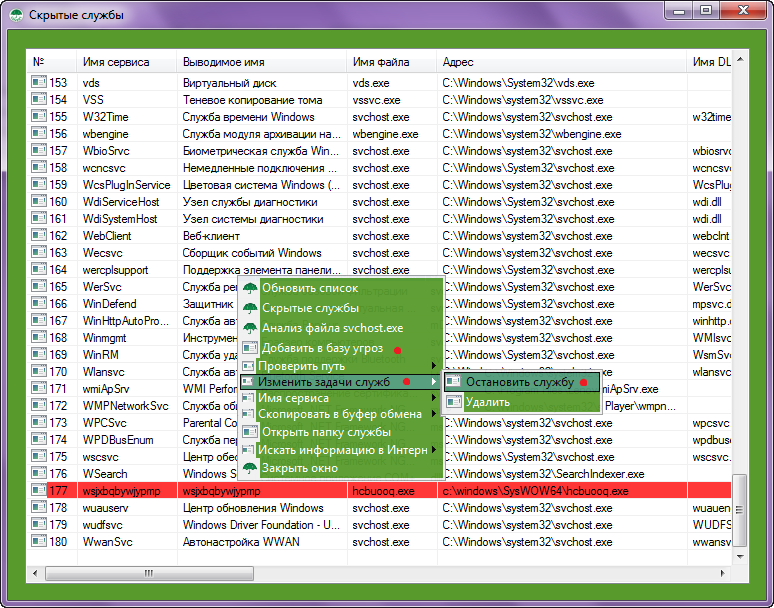

All In One Keylogger обнаружен. Добавьте имя процесса в базу угроз через контекстное меню программы. В разных тестируемых системах шпион имел различные имена процессов и файлов. При попытке завершить скрытый процесс, вы получите сообщение об ошибке. Попасть в папку с приложением шпиона можно через пункт в контекстном меню, другим способом войти не получится. Воспользоваться его деинсталлятором тоже не получится — шпион защищает себя от удаления, значит, в системе есть другие процессы, контролирующие ситуацию с работой шпиона. Откройте “Монитор скрытых служб” (только в версиях Pro) в окне “Службы системы”. Любой, скрывающий себя от системы сервис, будет выделен красным цветом. В стандартном варианте списка служб системы эту слежку выявить нельзя.

Скрытая служба от шпиона All In One Keylogger тоже обнаружена. Данный сервис и процесс защищают себя и не позволяют остановить. Добавьте его в базу угроз через контекстное меню. Первая задача выполнена — слежка выявлена. Теперь вы точно знаете, что находитесь под наблюдением.

Для удаления шпиона All In One Keylogger, зайдите в платформу защиты COVERT, нажав на кнопку с надписью: “Вход в платформу защиты”.

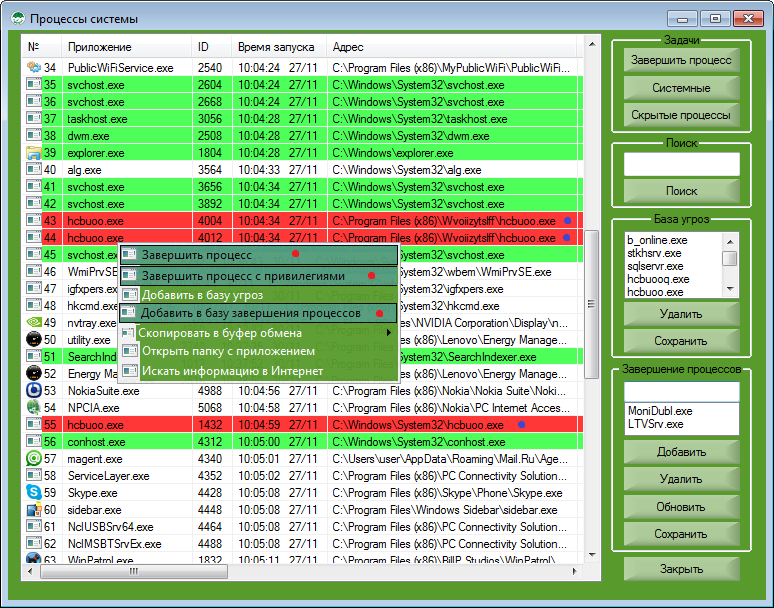

В окне “Процессы системы” вы увидите процессы, выделенные красным цветом. Через контекстное меню завершите их. В платформе защиты шпион не сможет себя скрывать и защищать.

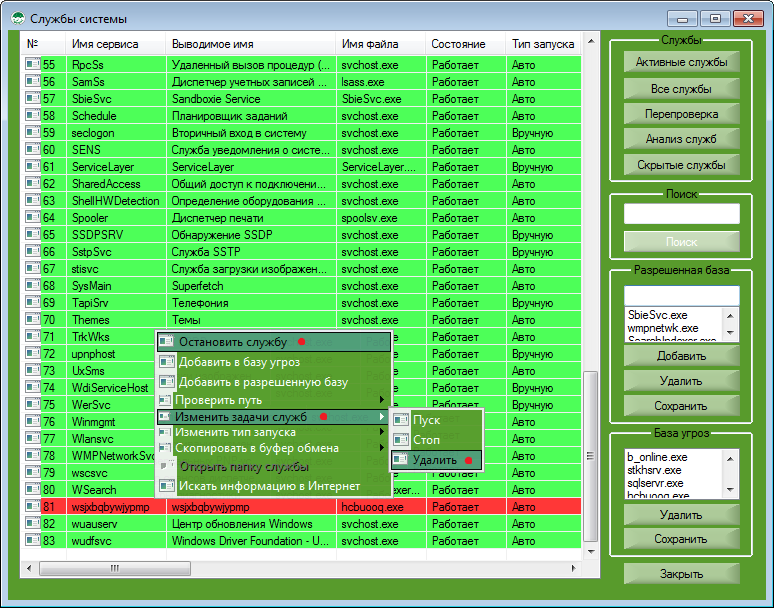

Далее откройте окно “Службы системы”. В стандартном списке “Активные службы”, через контекстное меню остановите и удалите сервис, выделенный красным цветом (или в списке “Все службы” он может быть выделен желтым цветом). В платформе защиты шпион не может себя скрывать и защищать.

После произведённых действий, выйдите из платформы защиты и удалите папку шпиона с файлами. Она уже не будет скрыта и защищена.

Если у вас установлена версия COVERT Base или COVERT USB, которые не имеют функции “Монитор скрытых служб”, для маскировки своих действий от шпиона All In One Keylogger зайдите в платформу защиты COVERT и работайте с любыми приложениями. Шпионская программа не сможет получить данные о вашей деятельности, пока вы находитесь внутри платформы любой версии программы COVERT.

Открыв «Диспетчер задач», пользователь Windows может увидеть протекающие в системе процессы и закрыть те, что покажутся ему подозрительными. Чтобы защитить свои программы от обнаружения, авторы троянских программ и ad-aware стараются всеми возможными способами скрыть их процессы .

Инструкция

Чтобы максимально использовать возможности «Диспетчера задач», следует правильно его настроить. Откройте утилиту (Ctrl + Alt + Del), выберите «Вид» - «Выбрать столбцы». Отметьте птичками: «Идентификатор процесса», «Загрузка ЦП», «Память – использование», «Объекты USER», «Имя пользователя». Вы не сможете видеть скрытые процессы , но более подробная информация о видимых тоже бывает очень полезна. Например, многие простые троянские программы маскируются под процесс svchost.exe. Оригинальный процесс в графе «Имя пользователя» отмечен как SYSTEM. Процесс трояна будет иметь статус Admin, то есть запущен от имени администратора.

Скрывать свое присутствие от «Диспетчера задач» сейчас способна практически любая грамотно написанная троянская программа. Можно ли ее обнаружить в этом случае? Здесь на помощь приходят специальные утилиты, позволяющие выявить скрытые процессы . Очень удобна программа AnVir Task Manager, позволяющая выявить многие опасные программы. Программа имеет русский интерфейс, ее можно бесплатно скачать в интернете.

Очень хорошими возможностями по поиску скрытых процессов обладает простая и удобная в использовании программа Process Hacker. С помощью этой утилиты можно увидеть запущенные процессы , сервисы и текущие сетевые подключения.

Одной из лучших программ для поиска скрытых процессов является Spyware Process Detector, ее триальную 14-дневную версию можно скачать по ссылке в конце статьи. Программа имеет широкий спектр механизмов поиска скрытых процессов, что выгодно отличает ее от многих других подобных утилит.

Полезным подспорьем в борьбе с троянскими программами может стать небольшая утилита HijackThis. Утилита рассчитана на достаточно опытных пользователей. Руководство по ее использованию вы можете посмотреть ниже, в списке источников.

Все современные многозадачные операционные системы, а том числе и Linux, запускают несколько процессов для выполнения каждого из заданий. Использование блокнота, окно терминала, SSH сервер, SSH соединение и т д — это все отдельные процессы. Операционная система, в нашем случае Linux распределяет системные ресурсы (процессорное время, память, ввод/вывод), между процессами, таким образом чтобы каждый процесс мог работать.

Чтобы посмотреть список запущенных в данный момент процессов используйте утилиту ps:

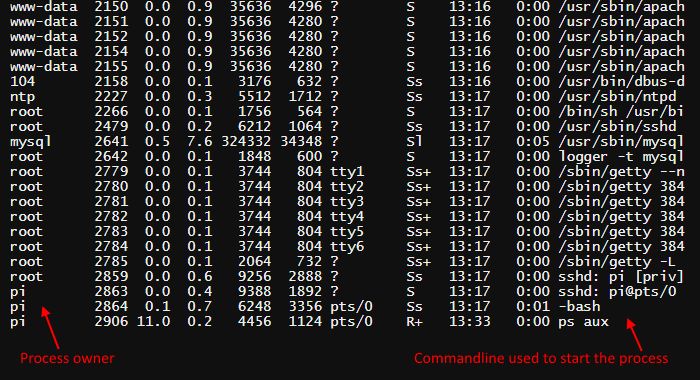

Параметры aux указывают утилите что нужно выводить все системные процессы с информацией о пользователе от которого они были запущены и командой вызова.

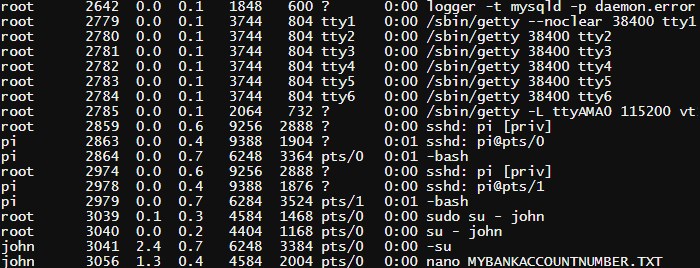

Как вы видите, в списке представлены процессы, принадлежащие различным пользователям, включая pi — пользователь по умолчанию в Raspberry Pi, root и www-data. Вот еще один скриншот который показывает процессы и информацию о команде их запуска и параметрах:

Если вы посмотрите в низ списка то увидите команду nano MYBANKACCOUNTNUMBER.TXT выполненную пользователем john. Эти данные предоставляются всем пользователям системы и могут быть использованы в злонамеренных целях.

В ядре версии 3.2 и выше реализирована функция запрета просмотра информации пользователем о процессах которые ему не принадлежат. Команда ps получает информацию о процессах из файловой системы /proc. Был добавлен новый параметр hidepid которые применяется при монтировании файловой системы. Он позволяет скрывать информацию о процессах от пользователей не имеющих к ним доступ.

- hidepid = 0 — значение по умолчанию, все пользователи могут читать файлы /proc/pid

- hidepid = 1 — пользователи могут получить доступ только к своему собственному /proc/pid подкаталогу, но файлы cmdline, io, sched*, status доступны всем

- hidepid = 2 — все подкаталоги /proc/pid скрыты от пользователей

Файловая система /proc может быть перемонтирована на лету с помощью опции remount утилиты mount. Чтобы проверить работу hidepid можете воспользоватся следующей командой:

sudo mount -o remount,rw,hidepid=2 /proc

Затем пытаемся выполнить ps еще раз:

Теперь мы увидим только процессы запущенные от пользователя pi.

Чтобы сделать эти изменения постоянными нужно отредактировать файл /etc/fstab. Это файл контролирует монтирование файловых систем при старте.

sudo nano /etc/fstab

Найдите такую строчку:

proc /proc proc defaults 0 0

И замените ее на:

proc /proc proc defaults,hidepid=2 0 0

Закройте редактор сочетанием клавиш Ctrl+C и перезагрузите ваш компьютер. После перезагрузки /proc будет смонтирована с правильными опциями. Для проверки опций монтирования используйте команду mount и grep.

mount | grep hidepid

Теперь попытаемся запустить ps:

Как видите видны только процессы принадлежащие текущему пользователю. Но есть одно замечание. Суперпользователь по прежнему может видеть все процессы и параметры вызова.